Όπως περιγράφεται σε μία ανάρτηση στο επίσημο blog Windows Security της εταιρείας, η Microsoft αποφάσισε να λάβει μέτρα, σε μία “εξαιρετικά ασυνήθιστη” κίνηση (επειδή το OS δεν υποστηρίζεται επισήμως) αφότου πολλοί πελάτες της σε παγκόσμιο επίπεδο, συμπεριλαμβανομένου και του Εθνικού Συστήματος Υγείας της Αγγλίας χτυπήθηκαν από το ransomware WannaCrypt.

Η Microsoft διέθεσε patch για να κλείσει το κενό ασφαλείας σε όλα τα υποστηριζόμενα λειτουργικά συστήματα της τον περασμένο Μάρτιο, ωστόσο τώρα υπάρχει μία αναβάθμιση και για μη υποστηριζόμενα συστήματα, συμπεριλαμβανομένων των Windows XP, Windows Server 2003 και Windows 8, την οποία μπορείτε να προμηθευτείτε από εδώ.

Όσοι τρέχετε κάποιο από τα παραπάνω μη-υποστηριζόμενα λειτουργικά συστήματα της εταιρείας, θα πρέπει να προχωρήσετε στην εγκατάσταση του patch που διορθώνει το κενό ασφαλείας άμεσα. Αν παρόλα αυτά, τρέχετε κάποιο από τα παραπάνω λειτουργικά συστήματα με την ευπάθεια και για κάποιο λόγο δεν μπορείτε να εγκαταστήσετε το patch, η Microsoft προτείνει τα παρακάτω:

- Απενεργοποιήστε το SMBv1 ακολουθώντας τα βήματα που τεκμηριώνονται στο Άρθρο 2696547 της Γνωσιακής Βάσης της Microsoft.

- Σκεφτείτε την προσθήκη ενός κανόνα στο router ή στο firewall σας που μπλοκάρει την εισερχόμενη κίνηση SMB στην θύρα 445.

Σε μία συμπληρωματική ανάρτηση στο επίσημο blog της, η Microsoft εξηγεί τον τρόπο που μεταδίδεται το malware. Σε νεότερες εκδόσεις όπως στα Windows Vista, 7, 8.1 και 10, όπως λέει η εταιρεία, η ενημέρωση του Μαρτίου, MS17-010, αντιμετωπίζει το κενό ασφαλείας που εκμεταλλεύεται το malware (η αποκάλυψη για την ευπάθεια έγινε στις αρχές της χρονιάς από την ομάδα The Shadow Brokers όταν διέρρευσαν μία κλεμμένη cache των εργαλείων που χρησιμοποιούν οι μυστικές υπηρεσίες των ΗΠΑ).

Αν και δεν έχει επιβεβαιωθεί ο τρόπος που πραγματοποιείται η αρχική μόλυνση με το malware/ ransomware, πιστεύεται ότι το trojan εξαπλώνεται χρησιμοποιώντας συνδέσμους phishing μέσω μηνυμάτων ηλεκτρονικού ταχυδρομείου που αφήνει τους υπολογιστές εκτεθειμένους τόσο στο exploit EternalBlue όσο και στο malware WannaCrypt.

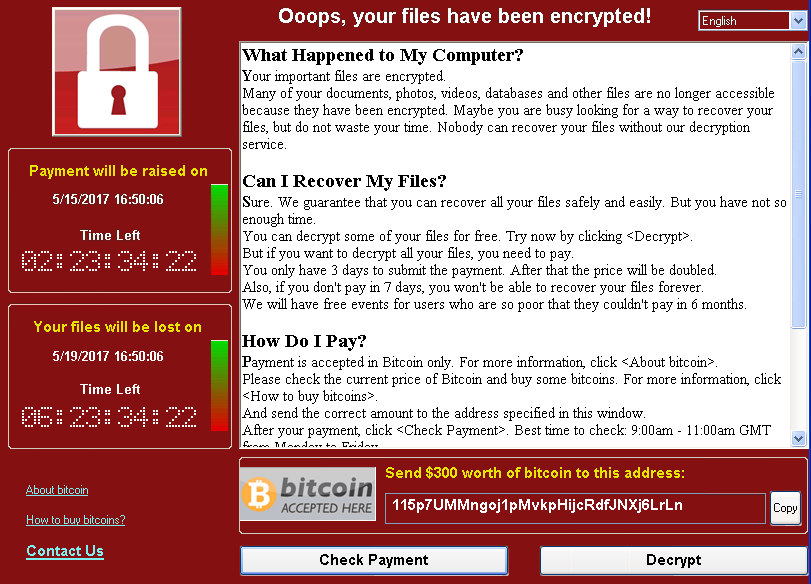

Τα συστήματα με Windows 10 δεν αποτελούν στόχο του ransomware, που στοχεύει σε συστήματα με Windows 7, Windows 8 ή παλαιότερες εκδόσεις των Windows. Μόλις μολυνθεί ο υπολογιστής, το malware κλειδώνει τα αρχεία του χρήστη αποκαλύπτοντας παράλληλα το μήνυμα για τα λύτρα. Σύμφωνα με όσα έγιναν γνωστά, η εξάπλωση της αρχικής εκδοχής του ransomware σταμάτησε –αφού πρώτα πρόλαβε να μολύνει 123 χιλιάδες υπολογιστές- όταν ερευνητές ασφαλείας κατοχύρωσαν ένα domain, το οποίο ήλεγχε το κακόβουλο λογισμικό προτού προχωρήσει στη μόλυνση. Καθώς πραγματοποιείται ο έλεγχος από το κακόβουλο λογισμικό, ενεργοποιείται ένα είδος “kill-switch”, με αποτέλεσμα να μην προχωράει στην κρυπτογράφηση των αρχείων.

Όπως επισημαίνεται παρόλα αυτά από τον χρήστη του Twitter @MalwareTechBlog, οποιοσδήποτε θα μπορούσε να επέμβει και να αφαιρέσει τον kill-switch για να επιτεθεί ξανά σε ευάλωτους υπολογιστές. Και αυτό γιατί ακόμα και χωρίς συνδέσμους phishing, ένα άλλο τμήμα του exploit μπορεί να εντοπίσει το ευάλωτο SMBv1 σε υπολογιστές που δεν έχουν εγκατεστημένο το patch και να τους μολύνει εξ αποστάσεως.

Κάτι τέτοιο ενδεχομένως και να μην μπορεί να γίνει από το Internet σε PCs που βρίσκονται πίσω από κάποιο router ή κάποιο firewall, αλλά αν κάποιος διακομιστής συνδέεται απευθείας στο Internet ή κάποιο PC βρίσκεται στο ίδιο δίκτυο με έναν μολυσμένο υπολογιστή, η μόλυνση μπορεί να εξαπλωθεί πολύ γρήγορα, ακριβώς όπως συνέβη εχθές.

Site: Engadget

Site: Engadget

ΣΧΟΛΙΑ (70)

Δημιουργήστε ένα λογαριασμό ή συνδεθείτε για να σχολιάσετε

Πρέπει να είστε μέλος για να αφήσετε σχόλιο

Δημιουργία λογαριασμού

Εγγραφείτε με νέο λογαριασμό στην κοινότητα μας. Είναι πανεύκολο!

Δημιουργία νέου λογαριασμούΣύνδεση

Έχετε ήδη λογαριασμό; Συνδεθείτε εδώ.

Συνδεθείτε τώραΔημοσίευση ως Επισκέπτης

· Αποσύνδεση